· BSI-Lagebericht

Digitalisierung: aber „sicher“ ‒ das sind die sechs Killerstrategien der Cyberkriminellen

| Corona hat für einen Digitalisierungsschub in Deutschland gesorgt. Doch als Unternehmer müssen Sie auf Sicherheit setzen. Die aktuellen Erkenntnisse zur Gefährdungslage sind erschreckend. Der „Bericht zur Lage der IT-Sicherheit in Deutschland 2020“ offenbart massive Sicherheitslücken, weil die Digitalisierung im ersten Lockdown (zu) eilig umgesetzt wurde. Das haben sich Cyberkriminelle zu Nutze gemacht. CE Chef easy erläutert die sechs schlimmsten Killerstrategien. |

Im Zuge der Corona-Pandemie arbeiten viele Menschen im Homeoffice. Bring your own device wird vielerorts als Mittel zur Arbeitsfähigkeit akzeptiert, viele Videokonferenzen wurden kurzfristig eingerichtet und Unterricht wird als Home-Schooling mit Laptop und Webcam abgehalten. Viele dieser Maßnahmen sind spontan umgesetzt worden. IT- und Datensicherheit spielte dabei oft eine untergeordnete Rolle.

In der akuten Situation kann man das verstehen. Jetzt aber müsse das „neue Normal“ nachhaltig und sicher gestaltet werden, sagt BSI-Präsident Arne Schönbohm. Wer es versäumt, werde die Folgen spüren.

Schadsoftware bedroht Unternehmen am stärksten

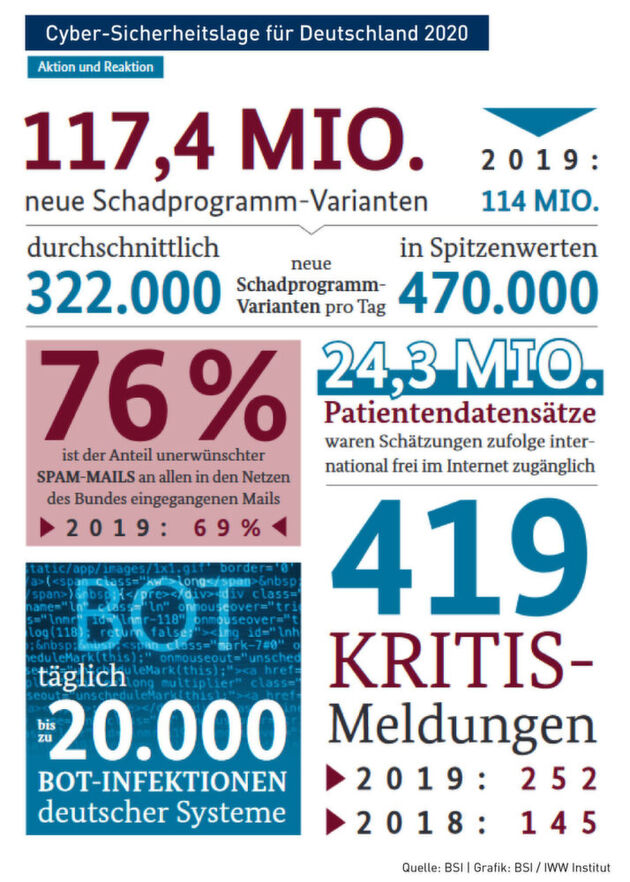

Cyber-Angriffe mit Schadsoftware ist die größte Bedrohung, weil sie in immer neuen Varianten und ausgefeilten Methoden eingesetzt wird. Die Zahl der Schadprogramme übersteigt inzwischen die Milliardengrenze. Allein im Berichtszeitraum sind 117,4 Millionen neue Varianten hinzugekommen, somit etwa 320.000 neue Schadprogramme pro Tag.

Weiterhin dominant ist die Schadsoftware Emotet, die das BSI schon vor rund zwei Jahren als gefährlichste Schadsoftware der Welt bezeichnet hatte. Sie bietet Angreifern zahlreiche fortschrittliche Angriffsmöglichkeiten. Daten werden immer öfter nicht nur verschlüsselt, sondern von Cyber-Kriminellen kopiert und ausgeleitet. Die Angreifer drohen zusätzlich damit, die Daten an Interessenten zu verkaufen oder zu veröffentlichen. Damit erhöhen die Angreifer den Druck auf das Opfer, der Lösegeldforderung nachzukommen.

Von Cyber-Angriffen betroffen sind Unternehmen und Institutionen aller Größen und Branchen. So wurden Automobilhersteller und ihre Zulieferer angegriffen, ebenso wie Flughäfen und Fluggesellschaften. Auch kleine und mittelständische Unternehmen, die sich durch Alleinstellungsmerkmale wie zum Beispiel die Produktion spezieller Komponenten im Maschinenbau auszeichnen, wurden Opfer von Cyber-Angriffen. Ebenso waren kommunale Verwaltungen, Krankenhäuser und Hochschulen von Ransomware-Angriffen betroffen.

Bemerkenswert ist die Bedrohung durch Daten-Leaks, das heißt den Diebstahl oder die unbeabsichtigte Offenlegung personenbezogener Datensätze, zum Beispiel Kundendaten oder Patientendaten. So waren in einem Fall allein in Deutschland im Zeitraum von Juli bis September 2019 etwa 15.000 Patientendatensätze mit mehreren Millionen medizinischen Bildern öffentlich ohne Passwortschutz zugänglich. Die Informationen lagen auf sogenannten PACS-Servern (Picture Archiving and Communication Systems), die im Gesundheitswesen zur Bildarchivierung genutzt werden. Das BSI hat sowohl die betroffenen medizinischen Einrichtungen in Deutschland als auch 46 internationale Partner informiert.

Checkliste / Sechs gefährliche Methoden der Cyberkriminellen | |

Schadprogramm „Emotet“ | Einmal auf dem System ermöglicht das Programm eine Kaskade weiterer Schadsoftware-Angriffe bis hin zu gezielten Ransomware-Angriffen auf ausgewählt zahlungskräftige Opfer. Der Tageszuwachs lag zeitweise bei knapp 470.000 Varianten. |

HTTPS bietet keine ausreichende Sicherheit mehr | Das sichere Hypertext-Übertragungsprotokoll (HTTPS) steht für verschlüsselte Datenübertragung. Aber der Trend zur Nutzung von HTTPS-Seiten hat sich auch bei Cyber-Kriminellen etabliert. Inzwischen führt mehr als jeder zweite Link in einer Phishing-E-Mail auf eine HTTPS-Webseite (60 %), die im Gegensatz zu einfachen HTTP-Webseiten zunächst seriös und sicher erscheinen, tatsächlich aber betrügerischen Zwecken dienen. |

Datenbanken versehentlich öffentlich ‒ leichtes Spiel für Kriminelle | Datendiebstahl (z.B. von wichtigen Kunden) ist ein weiteres heikles Feld. Aber nicht nur Diebstahl führt zum Datenabfluss. Dem BSI wurde bekannt, dass Datenbanken mit hochsensiblen medizinischen Daten frei zugänglich gemacht wurden. Hier waren nicht mal aufwändige Angriffe erforderlich. Die Betreiber hatten die Daten schlichtweg unzureichend gesichert oder die Datenbanken falsch konfiguriert. Leichtes Spiel für die Kriminellen. 15.000 Datensätze mit insgesamt mehreren Millionen Bildern waren frei verfügbar. |

Remote-Zugänge öffnen Zugriffe von außen | Die neuen Schwachstellen BlueKeep und DejaBlue im Windows Remote Desktop Protocol machen viele Systeme bis hin zu Windows 10 angreifbar. Durch die Schwachstellen können Angreifer einen beliebigen Code ‒ auch Schadprogramme ‒ auf den angreifbaren Systemen ausführen. Die Schwachstellen ermöglichen den Schadprogrammen, sich automatisiert weiterzuverbreiten, und werden daher auch als „wurmfähig“ bezeichnet. Microsoft hat mittlerweile Sicherheitsupdates für alle betroffenen Systeme bereitgestellt. |

Neue APT-Gruppen | Im Zusammenhang mit Advanced Persistent Threats waren etwas mehr als ein Dutzend Gruppen aktiv. APT-Gruppen haben in der Regel keine cyber-kriminellen Ziele, sondern taktische und strategische Absichten wie Spionage oder Sabotage. Weltweit lag die Anzahl im dreistelligen Bereich. Immer mehr Staaten haben inzwischen öffentlich bekannt gegeben, Cyber-Fähigkeiten zu entwickeln, sodass die Zahl der aktiven APT-Gruppen weltweit künftig weiter ansteigen dürfte. |

Social-Engineering-Angriffe | Die „soziale Manipulation“ unter Ausnutzung der COVID-19-Pandemie hat sich etabliert. Cyber-Kriminelle reagieren in der Regel schnell auf gesellschaftlich relevante Trends, um diese für Kampagnen auszunutzen. Im Zuge der COVID-19-Pandemie wurden beispielsweise Phishing-Kampagnen, CEO-Fraud und Betrugsversuche mit IT-Mitteln beobachtet. So gelang es Betrügern, Soforthilfe-Maßnahmen zu missbrauchen, indem sie die Antragswebseiten amtlicher Stellen täuschend echt nachahmten. Die unternehmensbezogenen Daten, die die Antragsteller auf den gefälschten Seiten eingegeben hatten, nutzten die Cyber-Kriminellen anschließend, um sich als Antragsteller auszugeben und Hilfsgelder missbräuchlich zu beantragen. |

|

Weitere Betrugsmaschen im Zusammenhang mit CEO-Fraud

Neben dem „CEO-Fraud“ zielen auch diese Betrugsmaschen gezielt auf Unternehmer.

- Payment Diversion (auch „Mandate-Fraud“): Dabei geben sich die Betrüger als Geschäftspartner oder als Lieferanten aus und teilen mit, dass sich die bisherige Bankverbindung geändert hat. Das Opfer (Mitarbeiter Buchhaltung / Rechnungswesen / Finanzen) erhält i. d. R. eine E-Mail mit der Mitteilung über die geänderte Bankverbindung.

- Fake Payments: In diesen Fällen wird eine falsche Rechnung vorab für Waren / Dienstleistungen gestellt, die durchaus einer üblichen Rechnung entsprechen können. Die richtigen Ansprechpartner im Ziel-Unternehmen werden häufig mittels Social Engineering ermittelt.

- Scheckbetrug durch „Überzahlschecks“: Dabei meldet sich der Betrüger als vermeintlicher Käufer aus dem Ausland und es kommt zum Geschäftsabschluss. Der Betrüger überweist das Geld jedoch nicht, sondern schickt einen Auslandsscheck mit der Post, der über eine höhere Summe ausgestellt ist, als die Ware kostet. Das Opfer soll den „zu vielu“ bezahlten Betrag zurücküberweisen. Nach Überweisung bzw. Zahlung via Western Union wird der Auslandsscheck mit dem Vermerk „gefälscht“ oder „mangels Deckung“ nicht eingelöst

Weitere Informationen und Beispiele sind im „Bericht zur Lage der IT-Sicherheit in Deutschland 2020g“ zusammengefasst.

(JT)

Quellen |

- PM zum Bericht zur Lage der IT-Sicherheit in Deutschland

- ZDF Aktenzeichen xy v. 26.02.20